Se ha detectado el siguiente documento ofimático:

Que contiene 4 macros, de las cuales la de interés es la siguiente:

Macros contenidas en el

documento

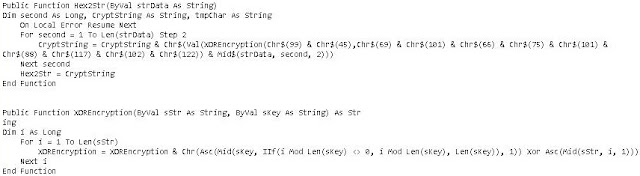

Contenido de la macro

Como se puede observar nos encontramos frente a un código que utiliza

ciertas técnicas de ofuscación como puedan ser la utilización de la función:

Chr(), la utilización de la función: Asc(), o incluso la utilización de XOR.

Muestra de la utilización de ciertas técnicas de ofuscación

En cualquier caso, este documento lanza una petición hacía Internet,

más concretamente solicita la siguiente URL:

www.canload.xyz/coco/GoodghsrtahragrdwRRgr.exe

NOTA: Actualmente el recurso

se encuentra activo, pero para poder acceder a él, no vale con realizar una

petición si más.

Petición

realizada directamente sin ejecutar el lanzador.

Petición realizada por el

lanzador

El archivo descargado se almacena en:

c:\docume~1\admini~1\locals~1\temp\

Con Nombre: dlbgbcafqkruwhxbe.exe.

Con MD5: 6BDFEC74D0B55A1861767381EEC38320

VT: 3/56

Conclusiones

A falta de analizar el último fichero detectado, os

recomiendo bloquear en vuestros sistemas de seguridad:

MD5: 0C14A99C9C969A98FF52BEC57094B152

MD5: 6BDFEC74D0B55A1861767381EEC38320

URL: www.canload.xyz/coco/GoodghsrtahragrdwRRgr.exe

Ubicación en

disco: *\temp\dlbgbcafqkruwhxbe.exe.

Mutex: local\mutex_msosharedmem

En cuanto al código de macro que se puede comentar…